Erreur Ou Faille De Sécurité Sur Un Système Clip Art Libres De Droits, Svg, Vecteurs Et Illustration. Image 180585123

PUISSANCE 10 / LE SYSTEME LE PLUS EFFICACE POUR GAGNER AU LOTOFOOT: Jouez 10 triples pour 90 € de mise au lieu de 59 049 € / Exploitez la faille du Lotofoot : Maldoff, Jean-Pascal: Amazon.fr: Livres

faille de sécurité, système piraté. sécurité numérique avec fond de code binaire. illustration vectorielle. 13894986 Art vectoriel chez Vecteezy

166 faille de sécurité-fuite de données jurisprudence CNIL 2014 à 2018 | Technique et droit du numérique

Microsoft : une faille découverte sur le cloud, des milliers d'entreprises potentiellement concernées - Le Parisien

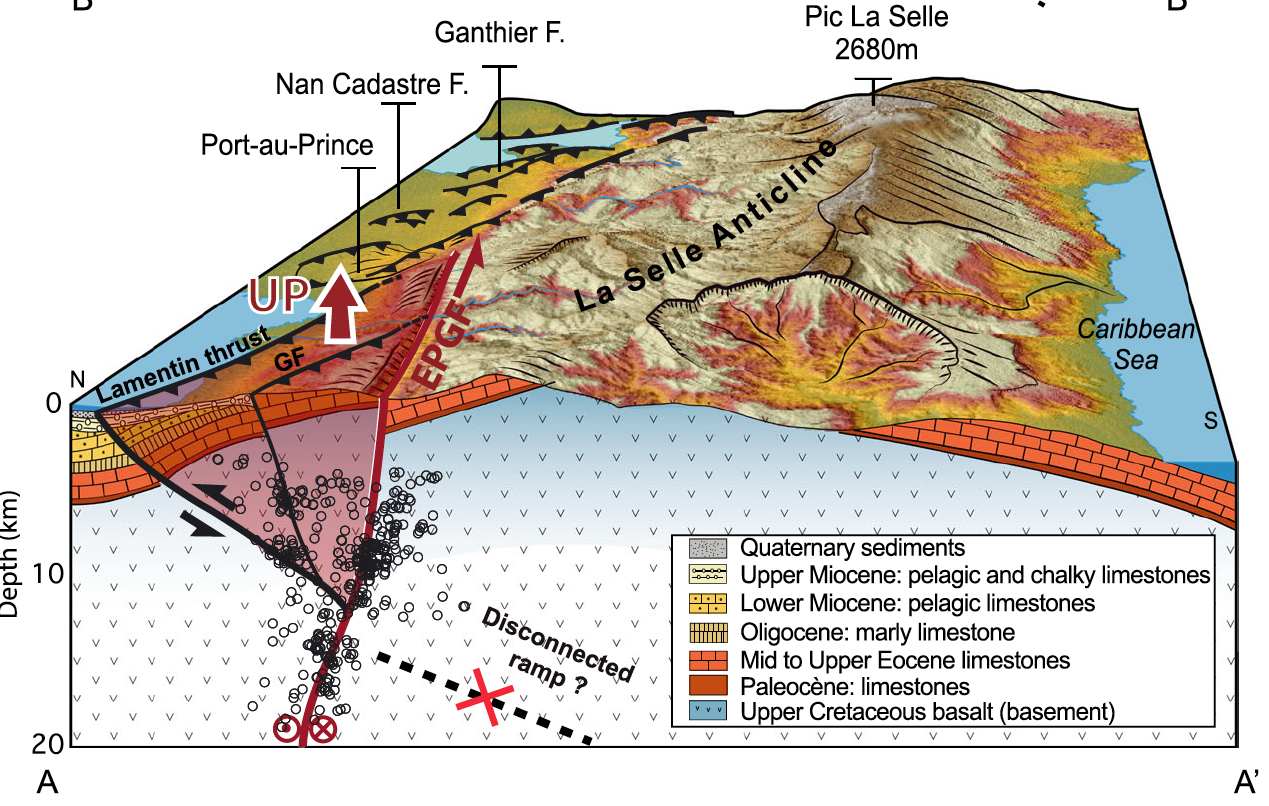

1 Système de failles de la zone transformante du Jourdain (a) et du... | Download Scientific Diagram

Des failles actives mises en évidence dans la ville de Port-au-Prince et son agglomération | CNRS Terre & Univers

Pour Trouver Ou Découvrir Une Faille De Sécurité Ou Une Faille Dans Le Système. Poignées à La Main Loupe Se Concentrant Sur Le Mot Photo stock - Image du danger, situez: 269115566